虽然说本站点在后端服务上也有做访问数据统计。不过为了统计方便,所以采取的策略是:只对已存在的界面进行统计,且对于非文章详情页,只统计数据,不针对具体的界面进行统计。

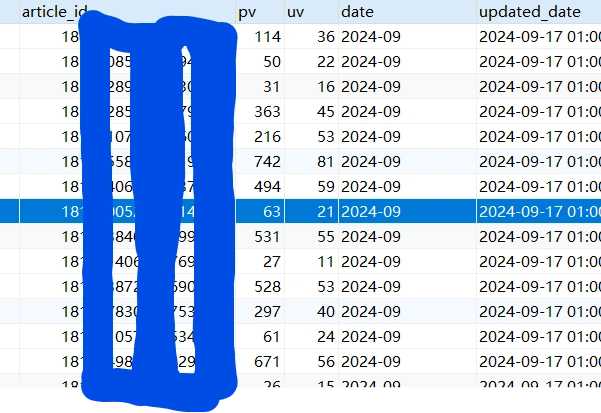

(无奖竞猜)下面是截至昨天的部分9月文章访问数据,大家可以猜下是,哪几个文章访问量最高:

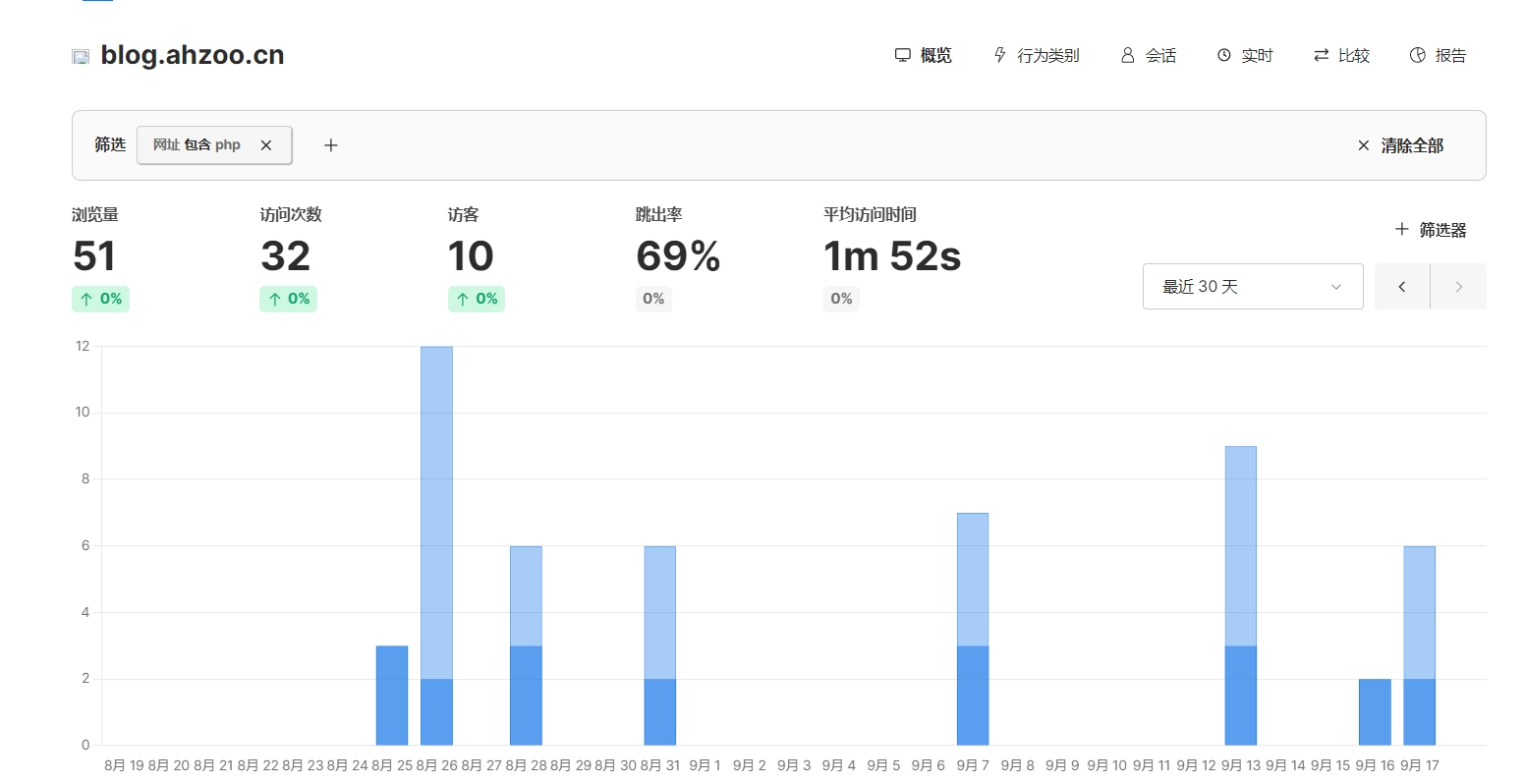

而为了更直观的查看访问数据,站点额外引入了umami作为数据统计。

而我今天打开umami查看统计数据时,竟然发现了几个php结尾的访问路径,顿感好奇,尝试访问后果然是404界面😂。于是我又扩大数据查看范围,筛选了最近30天内的访问路径,发现访问路径出现了大量php结尾的,部分关键词包括wp、wordpress等,要知道正常情况是不可能出现这种访问路径才对的。因为我这博客的技术栈根本就没用到php。

一开始我还以为这是引入umami导致的,因为这种访问路径首次出现就是我刚引入umami的第一天(当然,由于之前没做这方面的数据统计,所以之前有没有这种访问路径,我也不清楚)

通过过滤php关键词,可以看到相关的请求有50条左右。

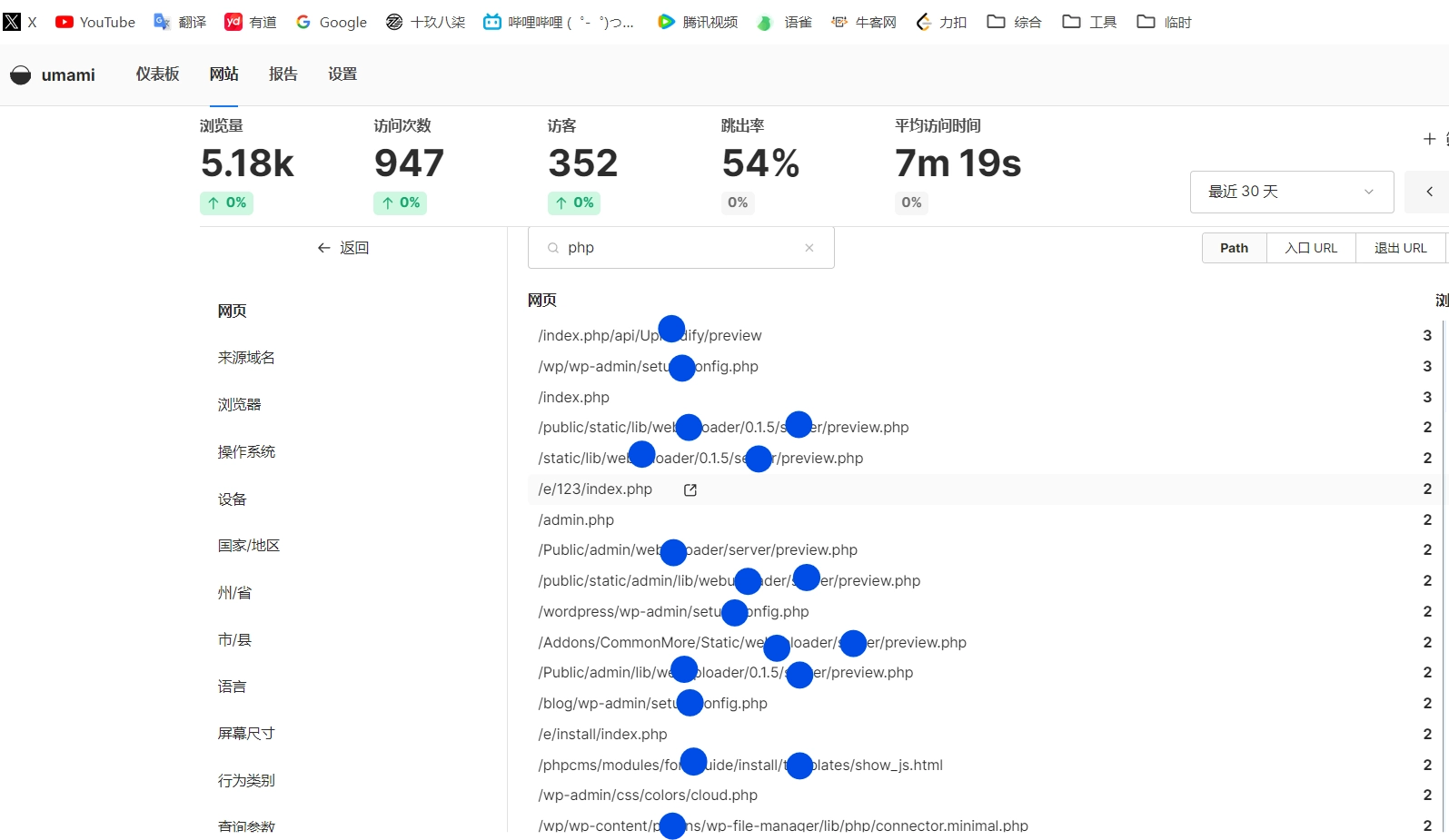

不过,后面转念一想,不对啊🤔,umami用的是react框架,根本没用到php啊。所以我推测应该是有人特意访问的这些路径。

通过过滤请求路径中的php关键词,相关的访问地址将近50条,由于我对php和wordpress并不怎么了解,所以不知道这些路径具体是干嘛的,但是根据一些关键词不难推出,应该是一些管理员相关的地址。而且可以看到其中这三个路径/wp/wp-admin/、/wordpress/wp-admin/、/blog/wp-admin/,也就是说此人对后台管理的地址进行了多次不同路径的尝试:

不过可以肯定的是,我前端是用的Astro框架,并且后台管理和博客项目是完全独立的两个项目,就算访问这些路径,得到的也只是404界面而已。

虽然不清楚是否有人尝试直接调用我暴露给前端调用的接口修改数据,但是这种尝试也不过是异想天开罢了,因为我后端是用的Springboot框架,提供给前端调用接口的项目也是独立的项目,根本就没提供后台管理相关的接口,甚至我连相关的修改和删除代码都没写,又怎么可能修改数据呢?

1

这个是有些自动化工具批量扫描后台去尝试暴力破解的,还会些会 xss 注入之类乱七八糟的,之前装防火墙天天都拦截一大堆

Ps. 深色模式下的评论区文本框背景和文字都是黑色的看不清 ( ˙▿˙ )

2

如果是工具暴力破解的话,应该会穷举更多路径,这更像是手动尝试的